Unia Europejska chce regulować sztuczną inteligencję

28 kwietnia 2021, 12:46Unia Europejska pracuje nad regulacjami dotyczącymi użycia sztucznej inteligencji. Regulacje takie mają na celu stworzenie przejrzystych reguł wykorzystania AI i zwiększenie zaufania do najnowocześniejszych technologii.

Skype szpiegował użytkowników

12 lutego 2007, 15:43Od połowy grudnia zeszłego roku użytkownicy windowsowej wersji Skype'a byli szpiegowani przez swoją aplikację. Skype odczytywał ustawienia BIOS-u komputera i zapisywał numer seryjny płyty głównej.

Windows XP - rezerwat rootkitów

29 lipca 2011, 11:28Producent oprogramowania antywirusowego Avast ostrzega, że komputery z systemem Windows XP stały się „rezerwatem" dla szkodliwego oprogramowania. Zdaniem czeskiej firmy liczba maszyn z Windows XP zainfekowanych rootkitami jest nieproporcjonalnie duża w stosunku do udziału systemu w rynku.

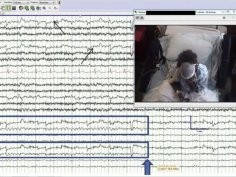

SMS-owanie wyzwala nieznany dotąd rytm fal mózgowych

28 czerwca 2016, 10:02Wysyłanie SMS-ów wyzwala nieznany dotąd rodzaj rytmu fal mózgowych.

Safari i Google tracą, zyskuje Opera i Baidu

4 sierpnia 2009, 09:07Firma Net Applications, która prowadzi jedne z najbardziej znanych pomiarów dotyczących rynku systemów operacyjnych, wyszukiwarek i przeglądarek, udoskonaliła metodologię badań. W związku z tym znacząco zmieniły się niektóre dane dotyczące popularności poszczególnych produktów.

Komu aprobata online'owych przyjaciół nie wychodzi na dobre?

15 stycznia 2013, 11:09Znaczniki "lubię to" lub pozytywne komentarze od najbliższych przyjaciół rozdymają samoocenę i zmniejszają samokontrolę zarówno online, jak i w świecie rzeczywistym. Wg duetu amerykańskich psychologów i ekonomistów, u osób, które koncentrują się bliskich znajomych, doświadczenia z serwisów społecznościowych przekładają się na wzrost wskaźnika masy ciała i większe długi na kartach kredytowych.

CREDO: twój smartfon może stać się częścią globalnego detektora cząstek

14 czerwca 2018, 05:20Tysiące czy miliony smartfonów mogłyby utworzyć największy detektor cząstek promieniowania kosmicznego, obejmujący całą planetę. Aby pomóc tworzyć taki detektor, wystarczy zainstalować na smartfonie bezpłatną aplikację CREDO Detector.

Facebook lepszy od Google'a

13 września 2010, 10:10Najnowsze dane firmy comScore pokazują, że amerykańscy internauci spędzają więcej czasu na Facebooku niż na wszystkich witrynach Google'a razem wziętych. Z informacji firmy analitycznej wynika, że na Facebooku amerykański internauta spędził 9,9% czasu przeznaczonego na surfowanie.

Skrajnie niebezpieczna dziura w Windows

12 listopada 2014, 11:43Microsoft apeluje do użytkowników Windows, by zastosowali najnowsze poprawki. Znajduje się wśród nich łata na potencjalnie niezwykle niebezpieczną dziurę występującą we wszystkich wersjach systemu operacyjnego z Redmond.

Użytkownicy konopi indyjskich odczuwają większy ból po zabiegach chirurgicznych

24 października 2022, 11:05Użytkownicy konopi indyjskich odczuwają większy ból po zabiegu chirurgicznym niż osoby, które ich nie używają, donoszą autorzy badań zaprezentowanych podczas dorocznej konferencji ANESTHESIOLOGY® 2022. Konopie indyjskie to najczęściej używany nielegalny narkotyk w USA. Coraz częściej używane są też jako alternatywna metoda leczenia chronicznego bólu. Niewiele jednak wiemy o tym, jak ich używanie wpływa na odczucie bólu u pacjentów po zabiegach chirurgicznych, mówi główny autor badań, doktor Elyad Ekrami z Instytutu Anestezjologii Cleveland Clinic